Теневое подключение можно использовать для подключения к сессиям пользователей на компьютерах и серверах как в домене Active Directory, так и в рабочей группе. Кроме того, не обязательно обладать правами администратора на RDS хосте, на котором работает пользователь.

Групповые политики управления теневыми подключениями к RDS сессиям в Windows

Параметры удаленного управлениями RDS сессиями пользователя настраиваются отдельным параметром групповых политик:

Set rules for remote control of Remote Desktop Services user sessions

(Установить правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов)

Данная настройка находится в разделе:

Policies -> Administrative Templates -> Windows components -> Remote Desktop Services -> Remote Session Host -> Connections

(Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Подключения)

в пользовательской и компьютерной секциях GPO.

Данной политике соответствует DWORD параметр реестра Shadow в ветке HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services (значения этого параметра, соответствующие параметрам политики указаны в скобках).

Этой политикой можно настроить следующие варианты теневого подключения RD Shadow:

- No remote control allowed — удаленное управление не разрешено (значение параметра реестра

Shadow = 0); - Full Control with users’s permission — полный контроль сессии с разрешения пользователя (

1); - Full Control without users’s permission — полный контроль без разрешения пользователя (

2); - View Session with users’s permission – наблюдение за сеансом с разрешением пользователя (

3); - View Session without users’s permission – наблюдение за сеансом без разрешения пользователя (

4).

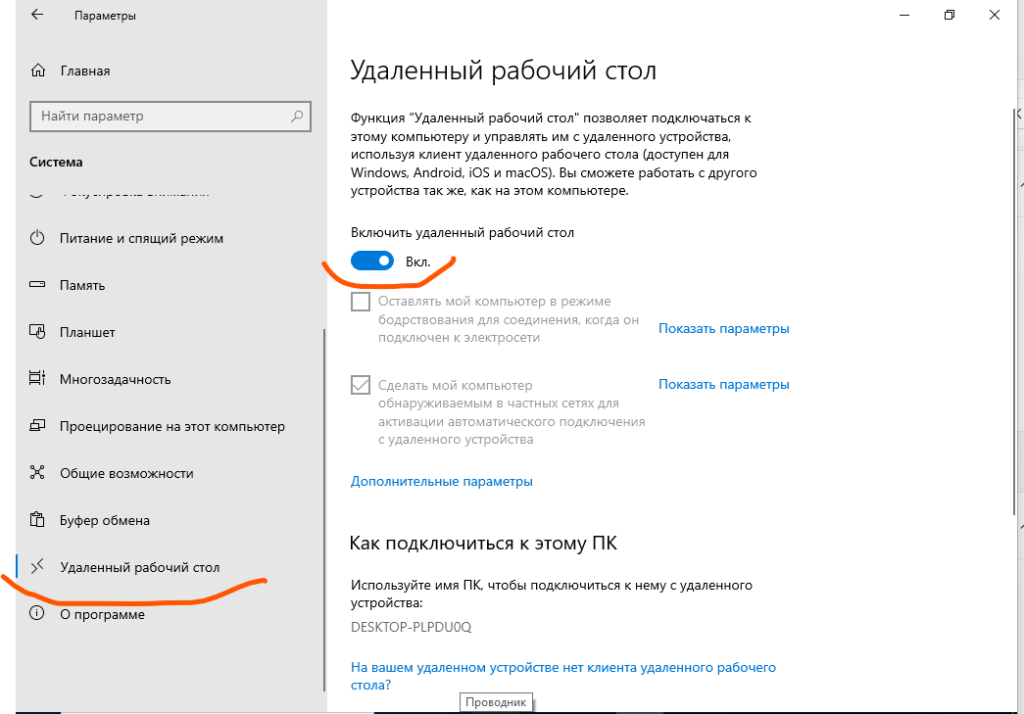

Обязательно должен быть включен удаленный рабочий стол:

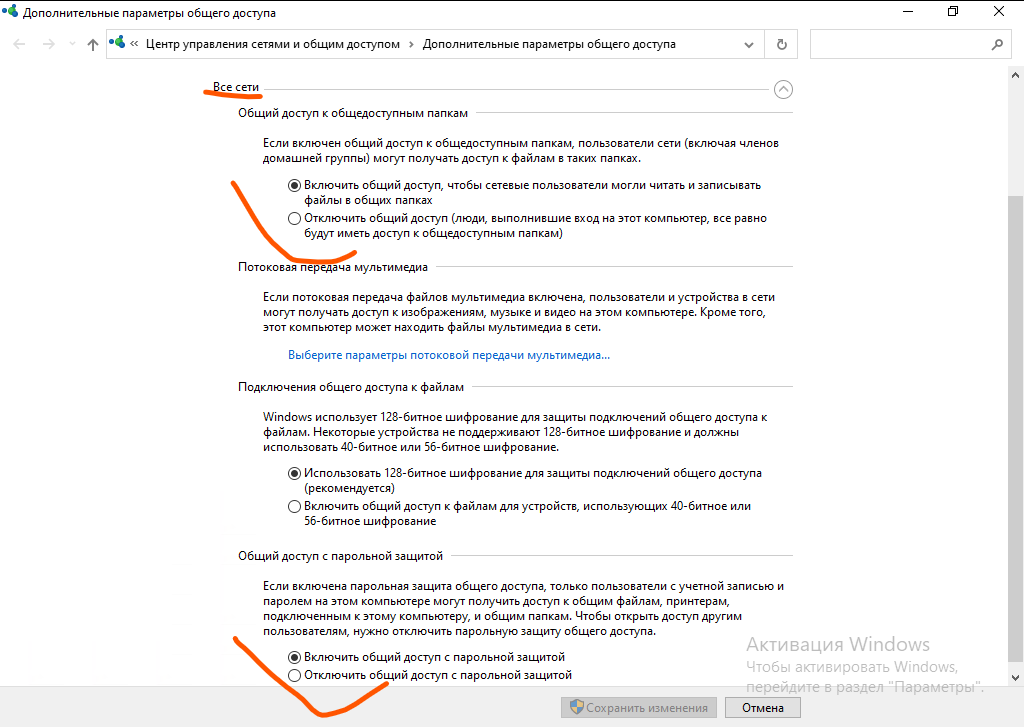

При этом должен быть открыт общий доступ :

После изменения политик необходимо обновить групповую политику :

gpupdate /forceТеневое подключение с помощью CMD или PowerShell

В первую очередь нужно узнать номер(ID) сессии к которой хотим подключится:

qwinsta /server:host&IP

quser /server host&IP

query session /server:host&IPТеперь можем подключатся :

mstsc /v:host&IP /shadow:ID /noConsentPrompt /controlmstsc /shadow:sessionID /v:Servername /control /noConsentPrompt /prompt- /shadow:sessionID – подключиться к RDP сессии пользователя по ID;

- /v:servername – можно указать имя удаленного хоста (RDP/RDS терминального сервера). Если имя сервера не указано, выполняется подключение к локальным сеансам на текущем хосте;

- /control – включает возможность взаимодействия с сеансом (рабочим столом) пользователя. Администратор может управлять мышкой пользователя, вводить данные с клавиатуры. Если эта опция не указана, используется режим просмотра сессии пользователя;

- /noConsentPrompt – опция позволяет администратору принудительно подключиться к любой сессии, не запрашивая у пользователя подтверждение на подключение;

- /prompt – позволяет использовать для подключения другую учетную запись, отличную от текущей. Запрашивается имя и пароль пользователя для подключения к сеансу.

Для более удобного теневого подключения к сессиям пользователей можно использовать следующий скрипт. Скрипт предложит ввести имя удаленного компьютера и выведет список всех пользователей с активными RDP сеансами. Вам нужно будет указать ID сеанса, к которому нужно подключится через Shadow сессию:

@echo off

set /P rcomp="Enter name or IP of a Remote PC: "

query session /server:%rcomp%

set /P rid="Enter RDP user ID: "

start mstsc /shadow:%rid% /v:%rcomp% /controlПрограмма теневого подключения(в доменной сети) rantiviSRDP

Системные требования

- JDK 19

- Права Администратора

Добавить комментарий